В каких файлах не могут содержаться вирусы

Грабитель Корованов

Мастер

(1403)

8 лет назад

Такой список вам никто не даст, ибо для этого нужно иметь в своём распоряжении спецификации всех существующих форматов данных на текущий момент времени. А их не то, чтобы уже наизобретали десятки тысяч, а даже может изобрести любой дурак хоть прямо сейчас. Всё зависит от специфики применения различных типов данных. Исполняемые файлы Windows (*.exe) — могут быть изменены так, чтобы они выполняли произвольный код (вручную или вирусами) , *.mp3 — в принципе не может быть заражён (только испорчен, как впрочем-то любой другой файл) , поскольку не содержит никаких произвольных выполняемых инструкций, — лишь информацию об аудиодорожке, т. е. какой звук и каким образом играть. Поэтому под потенциально опасные (заражаемые) типы данных (файлов) могут попасть любые данные (файлы) , которые могут содержать произвольно выполняемые команды. К примеру, *.exe — бинарный исполняемый файл Windows, *.bat — скрипт командной строки, *.msi — пакет Windows Installer (может устанавливать что угодно и как угодно с вашего разрешения) , *.vbs — текстовый сценарий на Visual Basic Script, которому тоже много чего позволено делать в системе и многое другое. С другой стороны *.txt, *.wav, *.bmp заражены быть не могут в принципе, поскольку содержат только данные, как-либо описывающие их содержимое, но не содержат никаких произвольных выполнимых сценариев действий.

Мария Новикова

Мастер

(1052)

8 лет назад

Заражаются исполняемые файлы, т. е. exe (msi, bat, com). Еще могут быть заражены файлы, в которых поддерживаются скрипты (например, word-овские и прочие офисные) . Картинки и фильмы можете не проверять.

Главное, убедиться, что перед вами действительно картинка или фильм 🙂

Алексей ЛебедевМыслитель (6349)

8 лет назад

вот поэтому мне и нужен список всех не опасных форматов, чтобы его записать в антивирус, и он сам определит фильм это или нет.

Aleksandr Khorn

Мастер

(1959)

8 лет назад

любые архивы, и экзешники сто пудово могут быть заражены, , картинки к стати тоже заразить можно, , нет таких файлов, , любая картинка для компа эта набор цифр ноль и один, там можно дописать что хочеш)))

данил мишинУченик (116)

5 лет назад

Могут быть заражены архивы? принцип заражения-встраивание вируса в файл, а архивы сжаты так, что в архив уже ничего не поместится.

Владимир

Оракул

(56851)

8 лет назад

Любой тип файла это контейнер (относится не только к видео) . Потому могут быть заражены. В антивирусе нет смысла прописывать расширения. Потому как при проверке на вирусы читается сигнатура контейнера и антиврь сам определяет может ли быть этот поток заражен. Если нет то файл пропускается и отмечается как проверенный.

gruz

Мыслитель

(8283)

8 лет назад

если даже вирь запакован в картинку напр. , то должен быть файл, который ЗАПУСКАЕТ эту картинку, так сказать.

корректней было бы «файлы, которые могут быть заражены» а в антивирусе сделать инвертировать.

вирусом может быть и обычный .BAT досовский консольный файл — он тоже запускается.

могут вирусы быть и в файлах кода для например Delphi в PAS файле прописывается особенным образом скрипт, который потом заражает все ваши проекты.

так что одним антивирусом вы не отделаетесь. )

Тут нужен опыт.

Алексей ЛебедевМыслитель (6349)

8 лет назад

да, если бы там было инвертировать, было всё куда проще…

я забил туда форматы, какие вспомнил…

думал, может кто не поленится и напишет список хотя бы тех, что в голову придут…

Дмитрий Нео

Знаток

(328)

3 года назад

Говоря примитивным языком, запускные программные файлы могут содержать вирусы, ибо вирус и есть запускной программный файл. Приложения (стандартные картинки, аудио, видео, тексты и т. д.), которым необходима специальная программа для открытия, вирусы содержать не могут.

Dorogusha

Ученик

(118)

1 год назад

Любые файлы могут содержать вирусы, в том числе и безобидные txt, mp3, картинки. Всё зависит от конкретной программы, которой они обрабатываются. И если эта программа позволяет использовать код во вредоносных целях + имеются соответствующие файлы, содержащие вредоносный код = цель будет достигнута. Важно понимать, что вина лежит не столько на производителях и распространителях соответствующего кода, сколько на программах их обрабатывающих, например, браузерах или MS Office, поддерживающих макровирусы. Однако, крупные компании не хотят нести ответственности за проявленную халатность при разработке своих программ и спецификаций файлов, а народ доят всякие касперские, а также с помощью продаж этого самого вредного ПО. Также виноваты разработчики ОС, в которой допускается возможность повреждения программами чужих данных и разработчики архитектуры, так как в любой сложной ОС имеются возможности навредить в обход, если архитектурой это ни как не предусмотрено, например нет защиты Read Only на HDD, Flash. Пользователям навязываются договоры, в которых отказываются от какой-либо ответственности, лишь в рамках уплаченной стоимости за ОС/ПО. Однако, законодательство должно запрещать (Роспотребнадзор) использование таких архитектур, операционных систем и ПО, как опасное к употреблению, но так как не запрещают, то виновато правительство той страны, в которой эти продукты применяются

Один из явных признаков, помогающих отличить опытного пользователя от начинающего, это их отношение к расширениям файлов. Первые с одного взгляда могут сказать, какой файл является картинкой, какой программой, а какой вообще лучше не открывать без предварительной проверки антивирусом. Вторые обычно просто не понимают о чем идет речь и как эти самые расширения файлов выглядят. Именно для них в этой статье мы хотим осветить тот необходимый минимум, который понадобится им для безопасной работы на компьютере под управлением Windows.

Что такое расширения?

Как говорит нам Wikipedia, и у нас нет совершенно никаких оснований спорить с ней в этом вопросе, расширение файла — это последовательность символов, добавляемых к имени файла и предназначенных для идентификации типа (формата) файла. Это один из распространённых способов, с помощью которых пользователь или программное обеспечение компьютера может определить тип данных, хранящихся в файле.

Как их увидеть?

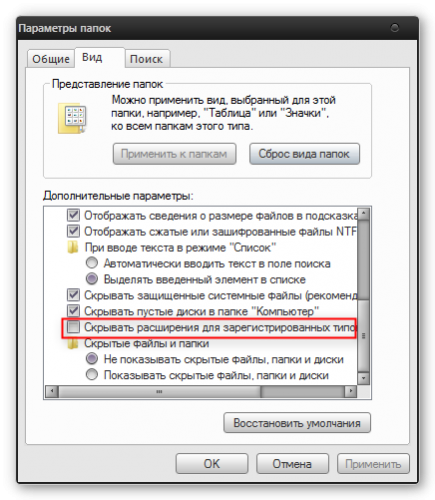

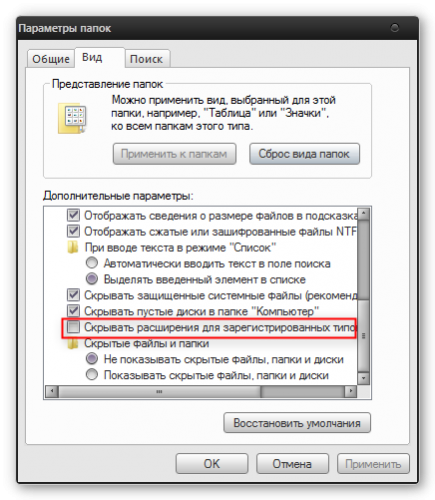

По умолчанию отображение файлов в Windows отключено. Мне не совсем понятна логика разработчиков, кроме как оградить неокрепшие умы пользователей от лишних (с их точки зрения) знаний. Взамен получаем широчайшую дыру в безопасности и юзеров, которые ориентируются только на названия файлов и кликают на все подряд.

Для того, чтобы включить отображение расширений файлов, откройте Панель управления, найдите там иконку Параметры папок. В появившемся окошке на вкладке Вид снимите галку с опции Скрывать расширения для зарегистрированных типов файлов.

Не получается? Попросите своего продвинутого компьютерного товарища.

Каких расширений файлов следует опасаться?

Теоретически, исправная антивирусная программа со свежими базами может в значительной мере обезопасить вашу работу. Но любой, даже самый совершенный антивирус может ошибиться или не успеть внести заразу в свои фильтры. Поэтому дополнительным фактором защиты лучше включать свою голову вооруженную необходимыми знаниями.

Если вы получили файл из подозрительного источника, например по почте от незнакомого человека, то необходимо обратить внимание на его расширение и, если оно входит в предложенный нами список, то лучше его не открывать, а отослать на проверку в VirusTotal.

Программы

- .EXE — исполнимый программный файл. Большинство программ в Windows имеют именно такое расширение.

- .PIF — это специальный файл, содержащий информацию для DOS-программ. Несмотря на то, что не содержат исполнимого кода, могут быть потенциально опасны.

- .APPLICATION — установщик приложения, использующий технологию ClickOnce от Microsoft.

- .GADGET — гаджет для отображения на рабочем столе в Windows Vista и 7.

- .MSI — запускает процесс установки программы на вашем компьютере.

- .MSP — установка обновлений для уже установленных программ.

- .COM — программы для MS-DOS.

- .SCR — файл скринсейвера.

- .HTA — веб-приложение. В отличие от html приложений исполняемых в вашем браузере, могут быть опасны.

- .CPL — файл Панели управления. Все элементы в панели управления имеют это расширение.

- .MSC — файл консоли управления Microsoft. Такие приложения, как редактор групповых политик и инструмент управления дисками имеют расширение .MSC.

- .JAR — исполнимый код для среды Java.

Скрипты

- .BAT — пакетный файл, содержащий последовательность команд для вашего компьютера. Изначально использовался в MS-DOS.

- .CMD — пакетный файл наподобие .BAT, но это расширение файла было введено в Windows NT

- .VB, .VBS, .VBE — файл VBScript. Будет при запуске выполнять свой VBScript код.

- .JS, .JSE — файл JavaScript. При использовании на веб-страницах является относительно безопасными, если работать в веб-браузере. Тем не менее, Windows может открывать эти файлы вне браузера и это несет угрозу.

- .WS, .WSF, .WSC, .WSH — файлы Windows Script.

- .PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 — командный сценарий для Windows PowerShell.

- .MSH, .MSH1, .MSH2, .MSHXML, .MSH1XML, .MSH2XML — командный сценарий для Monad. Monad позже был переименован в PowerShell.

Ярлыки

- .SCF — командный файл Windows Explorer. Может содержать потенциально опасные команды.

- .LNK — ссылка для запуска программы. Может содержать атрибуты командной строки, которые делают опасные вещи, такие как удаление файлов без спроса.

- .INF — текстовый файл, используемый для автоматического запуска с подключаемых носителей. Часто используется для заражения с флешек или дисков.

Остальные

- .REG — файл реестра Windows. Эти файлы содержат список записей реестра, которые будут добавлены или удалены, если вы запустите их. Опасность заключается в том, что вы можете удалить важные сведения из реестра, внести в него нежелательные или вредоносные данные.

Офисные макросы

- .DOC, .XLS, .PPT — документы Microsoft Word, Excel, PowerPoint. Они могут содержать вредоносный программный код макроса.

- .DOCM, .DOTM, .XLSM, .XLTM, .XLAM, .PPTM, .POTM, .PPAM, .PPSM, .SLDM — новые расширения офисных файлов, введенные в Office 2007. «M» в конце расширение указывает, что документ содержит макросы. Например, .DOCX файл не содержит макросов, в то время как файл .DOCM может содержать макросы.

И это все мне надо запомнить?

Вообще желательно. Но можно распечатать и повесить на видном месте. Или сохранить ссылку и обращаться по мере необходимости. И не забудьте поделиться этой информацией со всеми своими бабушками, дедушками, девушками и другими начинающими пользователями, которые могут этого не знать.

Фото: Shutterstock

Пользователи компьютеров Windows и Mac, смартфонов и планшетов находятся под постоянно растущей угрозой, исходящей от компьютерных вирусов и вредоносных программ. Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Краткий обзор

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

1. Вирусы

Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях или (раньше) на дискетах. По данным Национального института стандартов и технологий (NIST) , первый компьютерный вирус под названием «Brain» был написан в 1986 году двумя братьями с целью наказать пиратов, ворующих ПО у компании. Вирус заражал загрузочный сектор дискет и передавался на другие компьютеры через скопированные зараженные дискеты.

2. Черви

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов.

3. Рекламное ПО

Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически доставляют рекламные объявления на хост-компьютеры. Среди разновидностей Adware — всплывающие рекламные объявления на веб-страницах и реклама, входящая в состав «бесплатного» ПО. Некоторые рекламные программы относительно безвредны, в других используются инструменты отслеживания для сбора информации о вашем местонахождении или истории посещения сайтов и вывода целевых объявлений на экран вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, который может отключить антивирусную защиту. Поскольку Adware устанавливается с согласия пользователя, такие программы нельзя назвать вредоносными: обычно они идентифицируются как «потенциально нежелательные программы».

4. Шпионское ПО

Шпионское ПО делает то, что предполагает его название — следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

Боты — это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами — красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Баги — ошибки в фрагментах программного кода — это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности — это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

- Любое сообщение об ошибке компьютера указывает на заражение вирусом. Это неверно: сообщения об ошибках также могут быть вызваны ошибками аппаратного или программного обеспечения.

- Вирусам и червям всегда требуется взаимодействие с пользователем. Это не так. Для того чтобы вирус заразил компьютер, должен быть исполнен код, но это не требует участия пользователя. Например, сетевой червь может заражать компьютеры пользователей автоматически, если на них имеются определенные уязвимости.

- Вложения к электронным письмам от известных отправителей являются безопасными. Это не так, потому что эти вложения могут быть заражены вирусом и использоваться для распространения заражения. Даже если вы знаете отправителя, не открывайте ничего, что в чем вы не уверены.

- Антивирусные программы могут предотвратить заражение. Со своей стороны, поставщики антивирусного ПО делают все возможное, чтобы не отставать от разработчиков вредоносных программ, но пользователям обязательно следует установить на своем компьютере комплексное защитное решение класса Internet security, который включает в себя технологии, специально предназначенные для активного блокирования угроз. Даже при том, что 100-процентной защиты не существует. Нужно просто осознанно подходить к обеспечению собственной онлайн-безопасности, чтобы уменьшить риск подвергнуться атаке.

- Вирусы могут нанести физический ущерб вашему компьютеру. Что если вредоносный код приведет к перегреву компьютера или уничтожит критически важные микрочипы? Поставщики защитных решений неоднократно развенчивали этот миф — такие повреждения просто невозможны.

Между тем, рост количества устройств взаимодействующих друг с другом в Интернете Вещей (IoT), открывает дополнительные интересные возможности: что если зараженный автомобиль съедет с дороги, или зараженная «умная» печь продолжит нагреваться, пока не случится превышение нормальной нагрузки? Вредоносного ПО будущего может сделать такой физический ущерб реальностью.

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Так же не стоит верить, что все сайты с хорошей репутацией безопасны. Они также могут быть взломаны киберпреступниками. А посещение зараженного вредоносным кодом легитимного сайта – еще большая вероятность для пользователя расстаться со своей личной информацией. Именно это, как пишет SecurityWeek, произошло с Всемирным банком. Также многие пользователи считают, что их личные данные — фотографии, документы и файлы — не представляют интереса для создателей вредоносных программ. Киберпреступники же используют общедоступные данные для того, чтобы атаковать отдельных пользователей, или собрать информацию, которая поможет им создать фишинговые письма, чтобы проникнуть во внутренние сети организаций.

Стандартные методы заражения

Итак, как же происходит заражение компьютерными вирусами или вредоносными программами? Существует несколько стандартных способов. Это ссылки на вредоносные сайты в электронной почте или сообщениях в социальных сетях, посещение зараженного сайта (известного как drive-by загрузка) и использование зараженного USB-накопителя на вашем компьютере. Уязвимости операционной системы и приложений позволяют злоумышленникам устанавливать вредоносное ПО на компьютеры. Поэтому для снижения риска заражения очень важно устанавливать обновления для систем безопасности, как только они становятся доступными.

Киберпреступники часто используют методы социальной инженерии, чтобы обманом заставить вас делать что-то, что угрожает вашей безопасности или безопасности вашей компании. Фишинговые сообщения являются одним из наиболее распространенных методов. Вы получаете на вид абсолютно легитимное электронное сообщение, в котором вас убеждают загрузить зараженный файл или посетить вредоносный веб-сайт. Цель хакеров — написать сообщение так, чтобы вы нашли его убедительным. Это может быть, например, предупреждение о возможном вирусном заражении или уведомление из вашего банка или сообщение от старого друга.

Конфиденциальные данные, такие как пароли, являются главной целью киберпреступников. Помимо использования вредоносных программ для перехвата паролей в момент их ввода, злоумышленники также могут собирать пароли с веб-сайтов и других компьютеров, которые они взломали. Вот почему так важно использовать уникальный и сложный пароль для каждой учетной записи. Он должен состоять из 15 и более символов, включающих буквы, цифры и специальные символы. Таким образом, если киберпреступникам удастся взломать один аккаунт, они не получат доступ ко всем вашим учетным записям. К сожалению, большинство пользователей имеют очень слабые пароли: вместо того, чтобы придумать труднодоступную комбинацию, они обращаются к standby-паролям типа «123456» или «Password123», которые преступники легко подбирают. Даже контрольные вопросы не всегда могут служить эффективной защитой, потому что многие люди дают один и тот же ответ на вопрос «Ваше любимая еда?», например, если вы находитесь в Соединенных Штатах, то почти наверняка ответ будет — «Пицца».

Признаки заражения

Хотя большинство вредоносных программ не оставляет никаких явных следов, и ваш компьютер работает нормально, иногда все же можно заметить признаки возможного заражения. Самый первый из них — снижение производительности, т.е. процессы происходят медленные, загрузка окон занимает больше времени, в фоновом режиме работают какие-то случайные программы. Еще одним настораживающим признаком может считаться измененных домашних интернет-страниц в вашем браузере или более частое, чем обычно, появление всплывающих объявлений. В некоторых случаях вредоносное ПО даже может влиять на базовые функции компьютера: не открывается Windows, нет подключения к Интернету или доступа к более высокоуровневым функциям управления системой более высокого уровня. Если вы подозреваете, что ваш компьютер может быть заражен, немедленно произведите проверку системы. Если заражение не обнаружено, но вы все еще сомневаетесь, получите второе мнение — запустите альтернативный антивирусный сканер.

Другие полезные статьи и ссылки по теме «Компьютерные вирусы и вредоносное ПО»

- Как работают компьютерные вирусы?

- Как вредоносные программы проникают в системы

- Кто создает вредоносные программы?

- Обнаружение вредоносных программ и эксплойтов