В каких файлах содержатся пароли

Перед любым пользователем остро стоит вопрос безопасности личных данных.

Все мы регистрируемся на новых сайтах, заводим аккаунты в социальных сетях, создаем новые почтовые ящики, словом, ежедневно проходим различные процедуры авторизации в Интернете.

Возникает главный вопрос: как защитить персональную информацию о себе. В связи с этим актуальна задача надежного и правильного хранения паролей, чтобы данные пользователей всегда оставались в безопасности и были недоступны для третьих лиц.

Как и где хранить пароли

Способы

1. Запомнить

Способ, не требующий использования физических носителей. Его плюс состоит в том, что пароль будет известен только вам, а главный недостаток – в том, что можно его забыть. Тогда плюс данного способа становится опасным минусом.

2. Бумажный формат

Такой способ особенно предпочитает старшее поколение. Единственный плюс хранения паролей на бумаге – невозможность онлайн доступа для посторонних лиц. Однако неудобством является необходимость вручную вбивать пароли, а также существует вероятность потери листка с записями.

3. Текстовый файл на компьютере

Документ на электронном устройстве – альтернатива бумажному блокноту. Из файла удобно копировать пароли парой кликов. Но при несанкционированном доступе к вашему компьютеру, данные станут уязвимыми для кражи. Второй важный минус в том, что пароли доступны только на том компьютере, на котором хранится документ.

4. Текстовый файл на внешнем накопителе – флэшке или диске

Флэшка удобна тем, что ее можно носить с собой, и файл с паролями будет всегда под рукой. Но, как и с бумажным вариантом, данный накопитель можно потерять, что чревато не только потерей учетных данных, но и возможностью доступа к ней третьих лиц.

5. Файл в облаке

Удобство хранения документов в облаках – доступность данных с любых устройств в любом месте, где есть Интернет. Файлы с паролями можно размещать в хранилищах, например, Яндекс и Google дисках, Microsoft OneDrive или в онлайн-блокнотах вроде Evernote. Основной опасностью данного метода является возможность случайного открытия доступа посторонним лицам.

6. Автозапоминание в браузере

Функция сохранения пароля существует во многих браузерах. Разумеется, это упрощает процесс авторизации, однако пароль может быть удален при обновлении или чистке кэша. Также, несмотря на то, что разработчики постоянно совершенствуют уровень безопасности сервисов, данный вариант не исключает доступа третьих лиц к аккаунту.

7. Менеджеры паролей

Это сервисы, которые созданы специально для надежного хранения паролей. Они содержат информацию в зашифрованном виде, что затрудняет взлом паролей кибер-мошенниками.

Менеджер паролей устанавливается на компьютер или удаленный сервер для доступа в онлайн-режиме. Некоторые менеджеры паролей интегрируются в браузер пользователя в виде плагинов и имеют свои приложения для смартфонов. Для доступа к данным нужно будет запомнить всего один мастер-пароль от программы.

Наиболее популярными менеджерами считаются KeePasS, LastPass и 1Password.

Возьмем, к примеру, KeePasS.

KeePasS является бесплатной программой с открытым исходном кодом. Программа помещает все пароли в одну надежно зашифрованную базу данных, которая закрыта уникальным мастер — паролем или ключевым файлом. База данных шифруется сложными алгоритмами AES и Twofish. При этом под защитой находится не только поля паролей, а вся база данных, а это заметки, имена пользователей и т.п. База состоит лишь из одного файла, благодаря чему ее без проблем можно переносить с одного устройства на другое.

В KeePasS есть возможность экспортировать список паролей в разные форматы, такие как TXT, HTML, XML и CSV.

Программа не требует системной установки. Помимо компьютера этот менеджер паролей может запускаться с любого носителя, например, с USB флэшки или внешнего диска.

KeePasS способен противостоять различным клавиатурным и экранным шпионам, подмене ip-адреса сетевого ресурса и фишинговым программам.

Способ хранения учетных данных с помощью менеджеров паролей является наиболее предпочтительным в профессиональной среде ИТ-специалистов, которые рекомендуют и сами предпочитают данный вариант хранения паролей как наиболее надежный и безопасный.

Резервное копирование паролей:

Портативность большинства из перечисленных способов хранения паролей делает доступ к ним удобным, но не один из них не застрахован от потери или удаления. Поэтому актуальным является вопрос резервного хранения паролей. Бэкап базы данных или списка паролей рекомендуется сделать на отдельном носителе — флэшке, внешнем жестком диске, лазерном диске и т.п., которые для большей надежности, можно спрятать в сейфе или в другом укромном месте.

Резервное хранение паролей является необходимым условием в случае, если паролями пользуется не один человек, а несколько, например, системные администраторы, обслуживающие серверные системы в компаниях. Ведь специалисты могут меняться сменами или кто-то из сисадминов может уволиться, тогда вероятен риск, что бывший сотрудник случайно или умышленно прихватит с собой или удалит рабочий ключ с паролями. В таких ситуациях резервный список паролей позволит восстановить доступ к ресурсам.

Советы, как создать надежный пароль:

· Пароль должен быть сложным. Используйте не менее 8 разных символов:

буквы, цифры, чередуйте верхний и нижний регистр, добавляйте транслитерацию.

· Пароль не должен быть легко запоминающимся.

Не придумывайте слов и дат, лучше вообще задать пароль без смысловой нагрузки.

Помните, еще у Шурика было? «Операция «Ы» — чтобы никто не догадался».

· Пароли должны быть разными. Не используйте один и тот же пароль для всех сервисов. Его, конечно, легко запомнить, но при утечке такого пароля, вы ставите под угрозу сразу несколько своих аккаунтов.

· Не используйте шаблонные пароли.

А именно: 123456, password, qwerty, gfhjkm, admin, administrator и дубль логина.

Вывод

Все вышеперечисленные методы хранения паролей и рекомендации имеют право на существование при условии грамотного их использования. Но помните, что в 90% случаев компрометация паролей исходит от самих пользователей, т.е. вы сами сообщаете свои данные злоумышленникам.

Оригинал статьи: https://2bservice.ru/news/4438/

Еще больше интересных и полезных статей на официальном сайте 2BService и в группе Facebook

#2bservice #2всервис #Россия #Russia #Mosсow #Москва #IT #ИТ#хранениепаролей #password #пароль #резервноекопирование#защитаданных #информационнаябезопасность#компьютернаябезопасность

Сегодня посмотрим, как лучше всего хранить пароли в базе данных и как известные платформы решают эту задачу.

Plaintext

Когда встал вопрос хранения паролей, конечно, первой идеей было просто записывать их в открытом виде в соответствующей табличке в базе данных. И все бы ничего, если бы доступ к ней действительно напрямую клиенты получить не могли. Но, к сожалению, в различных веб-приложениях по-прежнему иногда работает такая известная всем SQL-инъекция, не говоря уже о других потенциальных уязвимостях. В вопросах безопасности вообще принято предполагать худшее и готовить план действий и защиту даже на такой случай. Будем считать, что злоумышленник нашел в веб-приложении лазейку, тем или иным способом радостно выгружает себе таблицу с именами и паролями пользователей и дальше уже распоряжается ими, как ему вздумается. В общем случае его дальнейшие действия могут быть следующими:

- выполнение нелегитимных действий от имени пользователей с использованием их учетных данных на уязвимом ресурсе: например, к учетной записи привязана банковская карта, и теперь злоумышленник может ей пользоваться;

- попытка использования полученного пароля на других ресурсах: далеко не всегда пользователи, следуя советам, придумывают каждый раз новые пароли для разных сервисов;

- попытка выявить правило генерации пароля и перейти ко второму пункту: некоторые формируют какое-то правило составления пароля, в итоге на разных ресурсах пароли разные, но подчиняются одному и тому же правилу, которое можно выявить;

- повышение привилегий: в той же таблице может храниться и пароль администратора, со знанием которого иногда можно получить полный контроль над сервером.

Шифрование Хэширование

Идея сразу оказывается не такой хорошей. Что делать? Здорово было бы хранить пароли в зашифрованном виде. Тогда, даже если их извлекут, восстановить не смогут или, по крайней мере, потратят на это слишком много времени. Здесь выбор встает между двумя ветками развития: шифровать пароли или хэшировать. Разработчики остановились на втором, и, в принципе, понятно, почему. Сравним наших претендентов по разным характеристикам:

- Трудоемкость. Шифрование занимает больше времени, а какое преобразование мы бы ни выбрали, его придется проделывать при каждой проверке пароля. Одним из требований к хэш-функциям же является быстрота выполнения.

- Длина выходных значений. Результат шифрования имеет переменную длину, результат хэширования – всегда одинаковую, а хранить однородные по размеру данные в базе данных очень уж удобно. Не говоря уже о том, что длина пароля в зашифрованном виде будет давать некоторую информацию о длине исходного пароля. Одинаковая длина, правда, приводит к возможности возникновения коллизий, но об этом ниже.

- Управление ключами. Для шифрования требуется ключ, который тоже где-то придется хранить и надеяться, что его никто не найдет. В любом случае, генерация и управление ключами это отдельная история (они не должны быть слабыми, их нужно регулярно менять и так далее).

- Возможность коллизии. При шифровании выходные данные от различных входных даных всегда тоже будут различны. При хэшировании же это не всегда так. Постоянная длина хэша означает ограниченность множества выходных значений хэш-функции, что приводит к возможности коллизии. То есть, допустим, пользователь действительно заморочился и придумал себе по-настоящему классный длинный пароль, в котором есть и спецсимволы, и цифры, и буквы в нижнем и верхнем регистре. Злоумышленник вводит в поле пароля не менее классный пароль “admin”. Сервер для проверки и сравнения хэшей захэшировал его. Хэши совпали. Обидно.

Таким образом, со счетом 3:1 побеждает хэширование. Но можно ли на этом остановиться?

Ответ: нет.

Атаки на хэшированные пароли

Итак, злоумышленник заполучил нашу таблицу с именами пользователей и паролей. Пароли теперь захэшированы, но это нашего атакующего не останавливает, и он всерьез намерен их восстановить. Его возможные действия:

- брутфорс по словарю: если с эталонным паролем администраторов у злоумышленника ничего не вышло, он обратится к словарю популярных паролей и попытает счастья с их хэшами;

- радужные таблицы: вообще сегодня ему, может, не надо будет совсем ничего вычислять и перебирать по словарю. Достаточно будет обратиться к лежащим в сети радужным таблицам. В радужных таблицах содержатся уже вычисленные кем-то до этого хэш-значения и соответствующие им входные данные. Важно отметить, что в силу коллизий, пароль, который предложит радужная таблица, не обязательно будет именно тем, который использует пользователь. Предвычисленные значения есть уже для MD5, SHA1, SHA256, SHA512, а также для их модификаций и некоторых других. Попробовать обратить хэш можно, например, здесь;

- полный перебор: если не поможет и это, придется прибегнуть к брутфорсу и перебирать подряд все возможные пароли, пока вычисленные хэши наконец не совпадут.

В самом общем случае злоумышленнику придется брутить пароли. И тут его успех будет зависеть в том числе от быстроты вычисления хэш-функции. Сравнение по времени работы хэшей можно посмотреть здесь. Например, реализованные на Java хэш-функции на 64-битной Windows 10 с 1 core Intel i7 2.60GHz и 16GB RAM были запущены по миллиону раз для вычисления хэша длины в 36 символов. Они показали следующие результаты:

MD5 – 627 мс

SHA-1 – 604 мс

SHA-256 – 739 мс

SHA-512 – 1056 мс

А ведь сегодня брутфорс можно распараллелить и выполнить в разы быстрее на GPU (а также на APU, DSP и FPGA). Однако помимо выбора более долгого алгоритма и более длинного выходного результата можно сделать кое-что еще.

Хэширование хэша

Чтобы помешать нарушителю воспользоваться готовыми радужными таблицами, существует техника хэширования пароля несколько раз. То есть вычисляем хэш от хэша от хэша от хэша… и так n раз (надо, правда, сильно с этим не увлекаться, потому что при обычной проверке пароля пользователя серверу тоже придется это проделывать). Теперь так просто по радужной таблице он пароль не найдет, да и время на брутфорс заметно увеличится. Но ничто не остановит злоумышленника от того, чтобы сгенерировать радужную таблицу по словарю паролей, зная алгоритм хэширования. Тем более, для самых популярных комбинаций этого метода такие таблицы уже сгенерированы:

»

Добавить соль по вкусу

Для того, чтобы и это он не смог сделать, пароли сегодня хэшируются с добавлением соли.

Соль – это дополнительная случайная строка, которая приписывается к паролю и хэшируется вместе с ним. Из полученного таким образом хэша по радужной таблице пароль уже не восстановишь. Зная соль и выходной хэш, злоумышленник обречен на брутфорс и никакие заранее вычисленные таблицы ему, скорее всего, не помогут.

Таксономия соления паролей:

1. По принципу соления:

- уникальная соль для каждого пользователя: индивидуальная для каждого пользователя – таким образом, если соль станет известна злоумышленнику, брутить придется пароль каждого по отдельности. И кроме того, даже если два пользователя мыслят одинаково и придумали идентичные пароли, хэши все равно на выходе будут разными;

- глобальная соль: одинакова для всех, используется для всех хэшей;

- и то, и другое.

2. По методу хранения соли:

- в базе: как правило, индивидуальные соли хранятся в той же базе, что и хэши паролей; часто даже в той же строке;

- в коде (читать: в конфиге): глобальную соль обычно хранят не в базе данных, а, например, в конфиге, чтобы нарушителю пришлось потратить время на ее подбор.

Будем считать, что индивидуальные соли пользователей хранятся в базе, глобальная соль в конфиге. Злоумышленник получил доступ к базе, и ему известны все хэши и соответствующие им соли (глобальная соль хранится не в базе, и ее он не знает). Итого, если объединить все способы, то для того, чтобы получить пароли в открытом виде, как было в первых системах, он, будучи крайне целеустремленным, столкнется со следующими препятствиями:

- Ему неизвестна глобальная соль, поэтому ее придется брутить.

- Ему известны соли пользователей, но заготовленных таблиц с этими солями у него нет, поэтому пароли придется брутить.

- Процесс этот займет еще больше времени из-за того, что придется хэшировать хэши по n раз.

Как хранят пароли различные CMS

WordPress

До версий 3.х пароли просто хэшировались с помощью MD5. Сейчас используется библиотека phpass. По умолчанию к паролю спереди приписывается соль и полученная строка хэшируется MD5 2^8 раз.

Joomla

До версии 1.0.12 использовался просто MD5. Используется библиотека phpass, по умолчанию bcrypt с солью и 2^10 повторениями.

Drupal

До версии 6 md5 без соли. Используется библиотека phpass. По умолчанию соленый sha512 с 2^16 повторениями.

Silverstripe

Использует соленый Blowfish c 2^10 повторениями.

Umbraco

Использует HMACSHA256 с солью. Использует вторую, глобальную соль, задаваемую в конфиге.

То, что пользователи достаточно часто забывают пароли от всевозможных программ, интернет-сайтов или даже те комбинации, которые используются для входа в систему, знают все. Поэтому и возникает проблема их быстрого восстановления. Но где хранятся все вводимые на компьютере пароли? Как их найти и посмотреть в случае необходимости? Увы, все далеко не так просто. В самом простом случае можно узнать пароли для интернет-ресурсов, а вот с локальными или сетевыми паролями возникает множество проблем, тем более что средствами Windows просмотреть их не представляется возможным, а использование специализированного программного обеспечения освоить могут далеко не все рядовые пользователи. Но для понимания общей картины некоторую ясность внесет представленный ниже материал.

Где на компьютере хранятся пароли: общая информация

Для начала следует отметить тот факт, что какого-то единого и универсального места сохранения парольных комбинаций нет. Основная проблема состоит в том, что операционная система использует собственные хранилища в виде недоступных пользователю и защищенных от просмотра зашифрованных файлов. Некоторые программы могут сохранять пользовательские данные в собственных файлах настроек. А вот если разбираться в том, где на компьютере хранятся пароли браузеров, тут знание местонахождения не нужно, поскольку просмотреть все сохраненные комбинации можно прямо в них самих. Но об этом чуть позже.

В каком виде и где хранятся сохраненные на компьютере пароли, относящиеся ко входу в систему и сетевым настройкам?

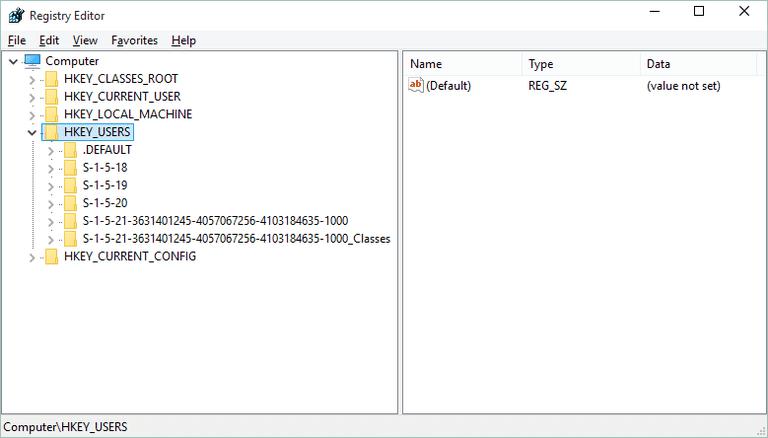

Но давайте отталкиваться от того, что нам для начала нужно узнать именно локацию, в которой сохраняется файл с паролями пользователей, а не просмотреть исходную комбинацию. Локальные пользовательские комбинации, относящиеся ко входу в систему или для возможности использования сетевых подключений, сохраняются непосредственно в каталоге каждого пользователя, условно обозначаемого как User SID. В версии ХР в качестве локации используется папка Credentials, а в «Висте» и выше таким местом выбран подкаталог Random ID.

В ветке реестра HKU локациям файлов паролей соответствуют ключи в виде длинных комбинаций, начинающиеся со значений «S-1-5-21». Но это в большинстве случаев только указание на сами файлы, поскольку просмотреть сохраненные комбинации невозможно ни в самих файлах, ни даже в реестре, хотя изменить исходные хранящиеся на компьютере пароли можно совершенно элементарно через соответствующие настройки управления сетевыми подключениями или учетными записями пользователей, которые доступны в графическом интерфейсе.

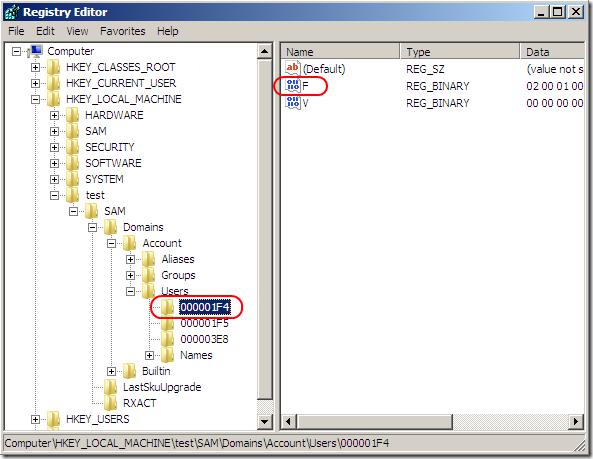

Для администраторских паролей входа в систему можно обратить внимание на раздел реестра SAM.

Для VPN- и Dial-Up-подключений в ветке реестра HKLM имеются разделы Secrets и SECURITY с ключами вроде RasDialParams, но и они ровным счетом никакой особой информации обычному юзеру не дают. Другое дело, что просмотреть и изменить пароль сетевого доступа можно либо в настройках Windows, либо прямо на маршрутизаторе. Кстати сказать, по схожему принципу сохраняются и парольные комбинации для большинства встроенных в систему почтовых клиентов или утилит от сторонних разработчиков, если они представлены именно в виде отдельных приложений, что не относится к интернет-сервисам вроде почты Mail.Ru или чего-то подобного.

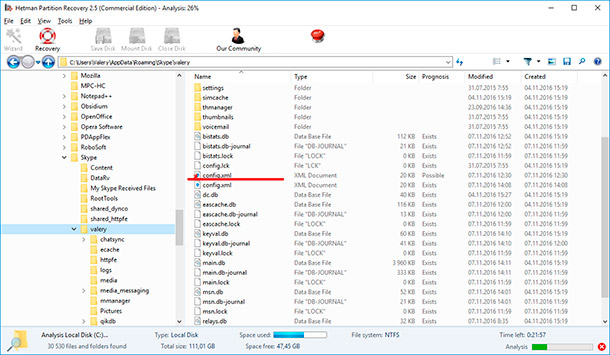

Место сохранения паролей для программы Skype и проблемы просмотра искомых комбинаций

Достаточно часто приходится выяснять, где на компьютере хранятся пароли от установленных программ. В частности, это касается популярного приложения Skype, с которым в последнее время у многих пользователей наблюдаются проблемы входа в собственные аккаунты.

Установленное приложение хранит пользовательскую комбинаций в специальном XML-файле, где паролю соответствует значение хэша (<hash>). Да, но здесь пароль представлен в 16-ричном виде и просто так просмотреть его не получится. Поэтому для таких целей необходимо использовать HEX-редактор. Но и применение таких утилит без соответствующих знаний результата может не дать.

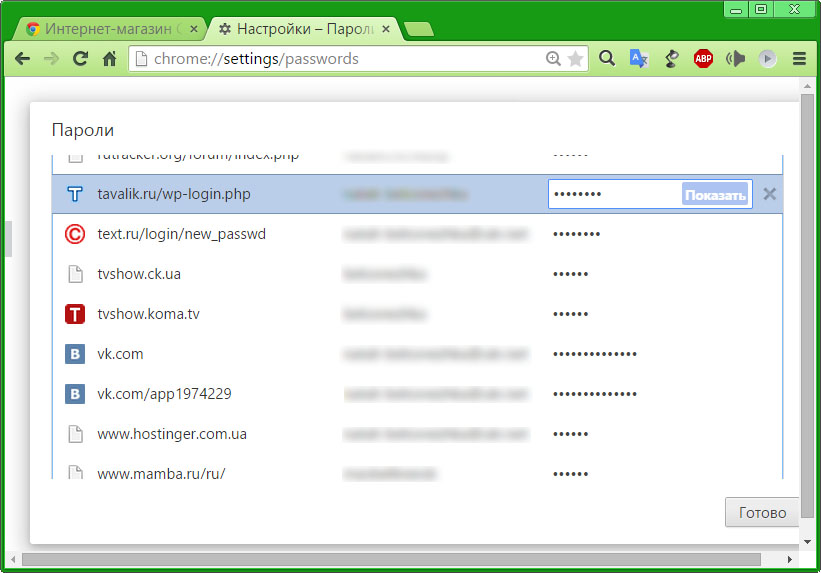

Просмотр паролей в браузерах

Теперь посмотрим, где на компьютере хранятся пароли, сохраняемые непосредственно в веб-обозревателях, которые используются для работы в интернете. Собственно, как уже было сказано выше, само местоположение файлов нас не интересует.

А вот просмотреть пароли можно прямо в браузере, если в разделе основных настроек перейти к пункту управления сохраненными паролями, где в списке будут представлены все ресурсы, для которых такие комбинации были сохранены. Далее нужно всего нажать на кнопку или ссылку показа пароля, после чего забытую комбинацию можно перенести в текстовый файл или просто записать.

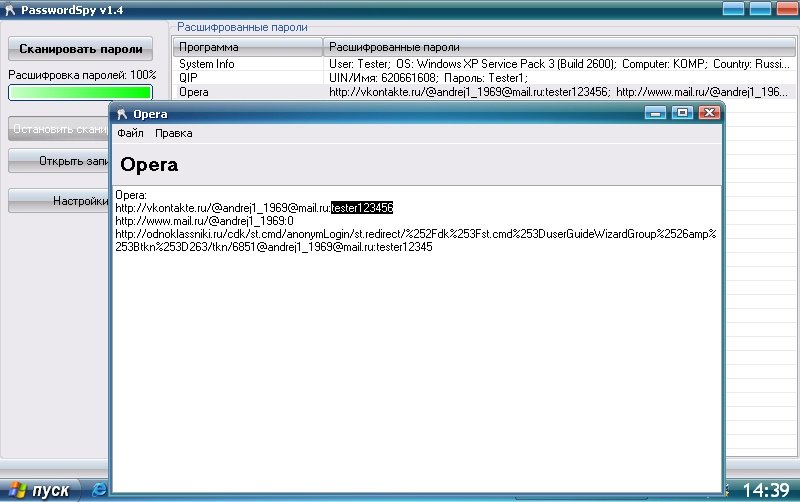

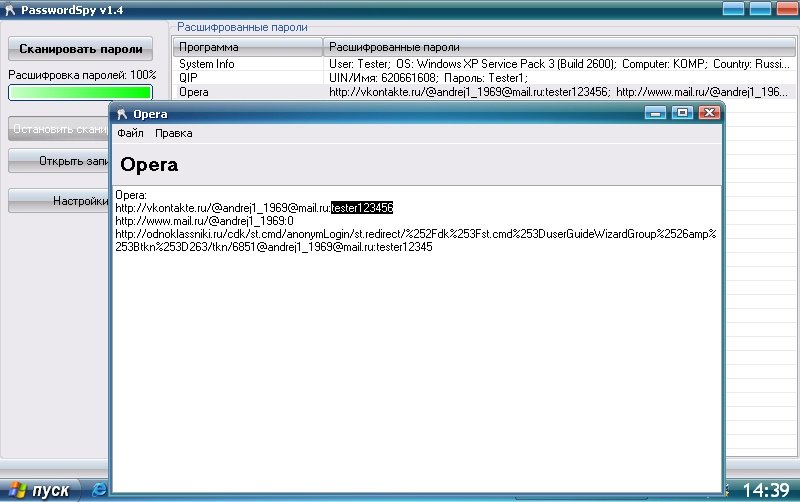

Специализированные программы для «вытаскивания» всех вводимых паролей

Но можно предположить, что пользователю мало знать, где на компьютере хранятся пароли, а нужно еще их как-то «вытащить» из системы для просмотра. Для выполнения таких операций в самих Windows-системах средств нет, зато без проблем можно воспользоваться всевозможным и сторонними программами наподобие Password Recovery Tool, PSexec, входящей в состав пакета PSTools, PasswordSpy или аналогичными.

В них необходимо всего лишь активировать сканирование системных компонентов на предмет обнаружения сохраненных паролей, а затем задать их извлечение и преобразование в читабельный вид.

Послесловие

Как видим, все, что касается места и формы сохранения парольных комбинаций, даже многим опытным пользователям может показаться достаточно сложным. Но вот в случае их изменения или просмотра особых трудностей возникнуть не должно, поскольку для этого сгодятся и некоторые стандартные средства системы, и сторонние приложения, которые очень просты в использовании. Впрочем, знать именно место хранения в виде конкретного каталога или зашифрованного файла в этом случае совершенно необязательно.