Какими специальными свойствами должен обладать хороший шифр

1.Зашифрование данных — это (преобразование открытых данных в закрытые с помощью определенных правил)

2.Понятие «вскрытие шифра» — это (получение зашифрованной информации по шифрованному сообщению без знания шифра)

3.Ключ — это (секретный элемент шифра, применяемый для расшифровки сообщения)

4.Способы тайной передачи информации (использование общедоступного канала связи или скрытие факта передачи, или передача в преобразованном виде)

5.Причины повреждения электронной информации (неумышленная ошибка, отказ техники, вирусная атака, помехи на линии)

6.Меры защиты информации от случайных воздействий (помехоустойчивое кодирование, самотестирование, контроль хода выполнения)

7.Основные виды угроз (кража носителей, копирование программ данных, уничтожение или модификация)

8.Основные цели защиты информации (предотвращение утечки, хищения, искажения, подделки информации)

9.Идентификация пользователей (присвоение объекту или субъекту доступа уникального имени, а также сравнения предъявляемого имени с перечнем присвоенных имен)

10.Аутентификация (проверка принадлежности субъекту доступа предъявляемого им идентификатора)

11.Классификация криптоалгоритмов (симметричные и асимметричные)

12.Симметричные криптоалгоритмы (ключ расшифрования совпадает с ключом зашифрования)

13.Асимметричные криптоалгоритмы (для расшифрования и зашифрования используются разные ключи)

14.Атакуемые сетевые компоненты (серверы, рабочие станции, средства передачи, узлы коммуникации)

15.Виды вирусов по среде обитания (сетевые, файловые, загрузочные, файлово-загрузочные)

16.В группе носителей защите подлежат (информационные и физические поля, химические среды, сигналы, документы на бумажной и магнитной основе)

17.В группе технических средств передачи защите подлежат (средства электронно-вычислительной техники, связи, размножения и изготовления документов)

18.Субъекты доступа к информации (пользователи, обслуживающий персонал, программы)

19.Несанкционированный доступ к информации (доступ, нарушающий правила разграничения доступа с использованием штатных средств)

20Объекты доступа к информации (технические средства, информационные ресурсы)

21.Организационные мероприятия по защите конфиденциальной информации (выявление, определение лиц, имеющих доступ; организация учета, хранения и выдачи носителей, паролей, ключей)

22.Способы контроля над доступом (подтверждение списка лиц, имеющих доступ; выдача под расписку; проверка целостности системы)

23.Виды ключей доступа (магнитная карта, процессорная карта, штрих-карта+)

24.Классификация объектов по категориям информационной безопасности (все ответы правильные)

25.Методы обеспечения безотказности серверов и служб хранения конфиденциальной информации (все ответы правильные)

26.Методы взлома информации (использовать все)

27.Методы шифрования информации (секретным или открытым ключом)

28.Электронная цифровая подпись (числовое значение, вычисляемое по тексту сообщения, с помощью секретного ключа отправителя сообщения)

29.Современные криптометоды защиты информации (симметричные и асимметричные криптосистемы, электронная цифровая подпись+) самый длинный ответ

30.Какое из определений шифра наиболее общее (условные знаки для секретного сообщения)

31.Определите источники опасности для компьютерных и банковских систем (все)

32.В каких случаях может произойти нарушение конфиденциальности (в любом случае)

33.Каналы утечки во времени реализуются (в любом случае)

34.Назначение сетевых экранов (сортирует информацию, которая поступает, пропускает только ту, которую положено)

35.Какие методы защиты целостности информации относятся к техническим (введение избыточности)

36.Что такое дешифрирование (восстановление открытого текста по шифрованному при неизвестном ключе)

37.Какой носитель ключа в карте со штрихкодом (штрихкод)

38.Какие правила надо выполнять при назначении паролей (все правила)

39.Какие методы защиты относят к организационным (организация пропускн

40.Что понимают под расшифрованием (восстановление текста при неизвестном ключе)

41.Какими специальными свойствами должен обладать хороший шифр (все правильные) ?

42.Какой носитель ключа в смарт-карте (процессор)

43.Требования по работе с конфиденциальной информацией (все перечисленные)

44.По какой причине может произойти нарушение системы защиты (по любой из перечисленных причин)

45.Основные виды угроз безопасности (все правильные)

46.Какие последствия атак на информацию (экономические, разорение, моральный ущерб)

47.Непреднамеренные источники угроз безопасности (недостаточная квалификация обслуживающего персонала, несовершенство программного обеспечения, старение программ, неисправность технического оборудования)

48.Преднамеренные источники угроз безопасности (конкуренты, злоумышленники, разведки)

49.Что такое криптография (способ преобразования информации с целью обеспечения ее секретности, аутентичности, неотслеживаемости)

50.Как называются вирусы, находящиеся в загрузочных секторах (загрузочные)

51.Регулируется ли защита информации 24 Федеральным законом (да)

52.Что такое криптоанализ (это оценка надежности криптосистемы, анализ стойкости, разработка способов вскрытия)

53.Признаки классификации криптоалгоритмов (все)

54.Какие существуют организационные виды программных средств противодействия вирусам (оба вида)

55.Какие вирусы могут противодействовать антивирусным программам (резидентные)

56.Организационные мероприятия по защите информации (использовать все)

57.От чего зависит эффективность шифрования с целью защиты информации (от сохранности тайны ключа и криптостойкости шифра)

58.Показатель криптостойкости (количество всех возможных ключей и среднее время, необходимое для успешной криптоаналитической атаки)

59.Технические методы защиты целостности (введение избыточности)

Информационная безопасность — защита конфиденциальности, целостности и доступности

информации.

Защита информации–

комплекс мероприятий, направленных на обеспечение информационной безопасности.

ЦЕЛИ ЗАЩИТЫ ИНФОРМАЦИИ

1. Соблюдение конфиденциальности информации ограниченного доступа.

2. Предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к такой информации.

3. Предотвращение несанкционированных действий по уничтожению, модификации, копированию, блокированию и предоставлению информации, а также иных неправомерных действий в отношении такой информации.

4. Реализация конституционного права граждан на доступ к информации.

5. Недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование.

ОСНОВНЫЕ ЗАДАЧИ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ

1. Проведение единой политики, организация и координация работ по защите информации в оборонной, экономической, политической, научно-технической и других сферах деятельности.

2. Исключение или существенное затруднение добывания информации средствами разведки.

3. Предотвращение утечки информации по техническим каналам и несанкционированного доступа к ней.

4. Предупреждение вредоносных воздействий на информацию, ее носителей, а также технические средства ее создания, обработки, использования, передачи и защиты.

5. Принятие правовых актов, регулирующих общественные отношения в области защиты информации.

6. Анализ состояния и прогнозирование возможностей технических средств разведки, а также способов их применения.

7. Формирование системы информационного обмена сведениями об осведомленности иностранных разведок о силах, методах, средствах и мероприятиях, обеспечивающих защиту информации внутри страны и за ее пределами.

8. Организация сил, разработка научно обоснованных методов, создание средств защиты информации и контроля за ее эффективностью.

9. Контроль состояния защиты информации в органах государственной власти, учреждениях, организациях и на предприятиях всех форм собственности, использующих в своей деятельности охраняемую законом информацию.

Что такое шифрование?

Один из методов защиты информации от неправомерного доступа — это шифрование, то есть кодирование специального вида.

Шифрование — это преобразование (кодирование) открытой информации в зашифрованную, недоступную для понимания посторонних.

Шифрование применяется в первую очередь для передачи секретной информации по незащищенным каналам связи. Шифровать можно любую информацию — тексты, рисунки, звук, базы данных и т.д.

Человечество применяет шифрование с того момента, как появилась секретная информация, которую нужно было скрыть от врагов. Первое известное науке шифрованное сообщение — египетский текст, в котором вместо принятых тогда иероглифов были использованы другие знаки.

Методы шифрования и расшифровывания сообщения изучает наука криптология, история которой насчитывает около четырех тысяч лет.

Она состоит из двух ветвей: криптографии и криптоанализа.

Криптография — это наука о способах шифрования информации.

Криптоанализ — это наука о методах и способах вскрытия шифров.

Обычно предполагается, что сам алгоритм шифрования известен всем, но неизвестен его ключ, без которого сообщение невозможно расшифровать.

В этом заключается отличие шифрования от простого кодирования, при котором для восстановления сообщения достаточно знать только алгоритм кодирования.

Ключ — это параметр алгоритма шифрования (шифра), позволяющий выбрать одно конкретное преобразование из всех вариантов, предусмотренных алгоритмом. Знание ключа позволяет свободно зашифровывать и расшифровывать сообщения.

Все шифры (системы шифрования) делятся на две группы — симметричные и несимметричные (с открытым ключом).

Симметричный шифр

означает, что и для шифрования, и для расшифровывания сообщений используется

один и тот же ключ.

В системах с открытым ключом используются два ключа — открытый

и закрытый, которые связаны друг с другом с помощью некоторых математических

зависимостей.

Информация шифруется с помощью открытого ключа, который доступен

всем желающим, а расшифровывается с помощью закрытого ключа, известного только

получателю сообщения.

Криптостойкость шифра — это устойчивость шифра к расшифровке без знания ключа

Стойким считается алгоритм, который для успешного раскрытия требует от противника недостижимых вычислительных ресурсов, недостижимого объема перехваченных сообщений или такого времени, что по его истечении защищенная информация будет уже неактуальна.

В современных информационных

системах часто используется вход по паролю. Если при этом где-то хранить пароли

всех пользователей, система становится очень ненадежной, потому что “утечка”

паролей позволит сразу получить доступ к данным. С другой стороны, кажется,

что пароли обязательно где-то нужно хранить, иначе пользователи не смогут войти

в систему. Однако это не совсем так. Можно хранить не пароли, а некоторые

числа, полученные в результате обработки паролей. Простейший вариант — сумма

кодов символов, входящих в пароль. Для пароля “A123” такая сумма

равна

215

= 65 (код “A”)

+ 49 (код “1”) + 50 (код “2”) + 51 (код “3”).

Фактически мы определили функцию H(M),

которая сообщение M

любой

длины превращает в короткий код m

заданной

длины. Такая функция называется хэш-

функцией (от англ. basb — “мешанина”, “крошить”),

а само полученное число — хэш-кодом,

хэш-суммой или просто хэшем

исходной строки. Важно, что, зная хэш-код, невозможно восстановить исходный

пароль! В этом смысле хэширование — это необратимое

шифрование.

Итак, вместо пароля “A123”

мы храним число 215. Когда пользователь вводит пароль, мы считаем сумму кодов

символов этого пароля и разрешаем вход в систему только тогда, когда она равна

215. И вот здесь возникает проблема: существует очень много паролей, для

которых наша хэш-функция дает значение 215, например, “B023”.

Такая ситуация — совпадение хэш-кодов различных исходных строк — называется коллизией

(англ. collision —

“столкновение”). Коллизии будут всегда — ведь мы “сжимаем” длинную цепочку байт

до числа. Казалось бы, ничего хорошего не получилось: если взломщик узнает

хэш-код, то, зная алгоритм его получения, он сможет легко подобрать пароль с

таким же хэшем и получить доступ к данным. Однако это произошло потому, что мы

выбрали плохую хэш-функцию.

Математики разработали надежные (но

очень сложные) хэш-функции, обладающие особыми свойствами:

1)

хэш-код очень сильно

меняется при малейшем изменении исходных данных;

2)

при известном хэш-коде m невозможно за

приемлемое время найти сообщение M

с таким хэш-кодом (H(M)

= m);

3)

при известном сообщении

M невозможно за

приемлемое время найти сообщение М1

с таким же хэш- кодом (H(M)

= H(M1)).

Здесь выражение “невозможно за приемлемое

время” (или “вычислительно невозможно”) означает, что эта задача решается

только перебором вариантов (других алгоритмов не существует), а количество

вариантов настолько велико, что на решение уйдут сотни и тысячи лет. Поэтому

даже если взломщик получил хэш-код пароля, он не сможет за приемлемое время

получить сам пароль (или пароль, дающий такой же хэш-код).

Чем длиннее пароль, тем больше

количество вариантов. Кроме длины, для надежности пароля важен используемый

набор символов. Например, очень легко подбираются пароли, состоящие только из

цифр. Если же пароль состоит из 10

символов и содержит латинские буквы (заглавные и строчные) и цифры, перебор

вариантов (англ. brute

force — метод “грубой

силы”) со скоростью 10

млн. паролей в секунду займет более 2000

лет.

Надежные пароли должны состоять не

менее чем из 8 символов; пароли, состоящие из 15 символов и более, взломать

методом “грубой силы” практически невозможно. Нельзя использовать пароли типа

“12345”, “qwerty”,

свой день рождения, номер телефона. Плохо, если пароль представляет собой

известное слово, для этих случаев взломщики используют подбор по словарю.

Сложнее всего подобрать пароль, который представляет собой случайный набор

заглавных и строчных букв, цифр и других знаков.

Сегодня для хэширования в

большинстве случаев применяют алгоритмы MD5, SHA1

и российский алгоритм, изложенный в ГОСТ Р 34.11 94 (он считается одним из

самых надежных). В криптографии хэш-коды чаще всего имеют длину 128, 160 и 256

бит.

Хэширование

используется также для проверки правильности передачи данных. Различные

контрольные суммы, используемые для проверки правильности передачи данных, —

это не что иное, как хэш-коды.

- Контрольные вопросы:

- Чем отличаются понятия «шифрование» и «кодирование»?

- Что такое ключ?

- Как называется наука, изучающая методы шифрования?

- Что такое симметричный шифр? Какая проблема возникает при использовании

симметричного шифра, если участники переписки находятся в разных странах? - Что такое несимметричные шифры? На чем основана их надежность?

- Что такое криптостойкость алгоритма? Какой алгоритм

считается криптостойким? - Что такое хэширование? хэш-функция? хэш-код?

- Какую хэш-функцию вы используете, когда начинаете искать слово в словаре?

- Что такое коллизии? Почему их должно быть как можно меньше?

- Какие требования предъявляются к хэш-функциям, которые используются при хранении паролей?

- Что значит «вычислительно невозможно»?

- Взломщик узнал хэш-код пароля администратора сервера. Сможет ли он получить доступ к секретным данным на сервере?

- Какие свойства пароля влияют на его надежность?

- Как выбрать надежный пароль?

- Какие алгоритмы хэширования сейчас чаще всего применяются?

- Предложите какой-нибудь свой метод хэширования. Подумайте, как часто при его использовании могут происходить коллизии.

Домашнее задание:

1. Просмотреть материал лекции и ответить на контрольные вопросы.

2. Сделать задания из работы № 1 и работы № 2.

Привет, Хабр!

Все мы довольно часто слышим такие слова и словосочетания, как «шифрование данных», «секретные шифры», «криптозащита», «шифрование», но далеко не все понимают, о чем конкретно идет речь. В этом посте разберемся, что из себя представляет шифрование и рассмотрим элементарные шифры с тем расчетом, чтобы даже далекие от IT люди поняли суть этого явления.

Прежде всего, разберемся в терминологии.

Шифрование – это такое преобразование исходного сообщения, которое не позволит всяким нехорошим людям прочитать данные, если они это сообщение перехватят. Делается это преобразование по специальным математическим и логическим алгоритмам, некоторые из которых мы рассмотрим ниже.

Исходное сообщение – это, собственно, то, что мы хотим зашифровать. Классический пример — текст.

Шифрованное сообщение – это сообщение, прошедшее процесс шифрования.

Шифр — это сам алгоритм, по которому мы преобразовываем сообщение.

Ключ — это компонент, на основе которого можно произвести шифрование или дешифрование.

Алфавит – это перечень всех возможных символов в исходном и зашифрованном сообщении. Включая цифры, знаки препинания, пробелы, отдельно строчные и заглавные буквы и т.д.

Теперь, когда мы говорим на более-менее одном языке, разберем простые шифры.

Шифр Атбаша

Самый-самый простой шифр. Его суть – переворот алфавита с ног на голову.

Например, есть у нас алфавит, который полностью соответствует обычной латинице.

a b c d e f g h i j k l m n o p q r s t u v w x y z

Для реализации шифра Атбаша просто инвертируем его. «А» станет «Z», «B» превратится в «Y» и наоборот. На выходе получим такую картину:

И теперь пишем нужное сообшение на исходном алфавите и алфавите шифра

Исходное сообщение: I love habr

Зашифрованное: r olev szyi

Шифр Цезаря

Тут добавляется еще один параметр — примитивный ключ в виде числа от 1 до 25 (для латиницы). На практике, ключ будет от 4 до 10.

Опять же, для наглядности, возьмем латиницу

a b c d e f g h i j k l m n o p q r s t u v w x y z

И теперь сместим вправо или влево каждую букву на ключевое число значений.

Например, ключ у нас будет 4 и смещение вправо.

Исходный алфавит: a b c d e f g h i j k l m n o p q r s t u v w x y z

Зашифрованный: w x y z a b c d e f g h i j k l m n o p q r s t u v

Пробуем написать сообщение:

hello world

Шифруем его и получаем следующий несвязный текст:

dahhk sknhz

Шифр Вернама (XOR-шифр)

Простейший шифр на основе бинарной логики, который обладает абсолютной криптографической стойкостью. Без знания ключа, расшифровать его невозможно (доказано Клодом Шенноном).

Исходный алфавит — все та же латиница.

Сообщение разбиваем на отдельные символы и каждый символ представляем в бинарном виде.

Классики криптографии предлагают пятизначный код бодо для каждой буквы. Мы же попробуем изменить этот шифр для кодирования в 8 бит/символ на примере ASCII-таблицы. Каждую букву представим в виде бинарного кода.

Теперь вспомним курс электроники и элемент «Исключающее ИЛИ», также известный как XOR.

XOR принимает сигналы (0 или 1 каждый), проводит над ними логическую операцию и выдает один сигнал, исходя из входных значений.

Если все сигналы равны между собой (0-0 или 1-1 или 0-0-0 и т.д.), то на выходе получаем 0.

Если сигналы не равны (0-1 или 1-0 или 1-0-0 и т.д.), то на выходе получаем 1.

Теперь для шифровки сообщения, введем сам текст для шифровки и ключ такой же длины. Переведем каждую букву в ее бинарный код и выполним формулу сообщение XOR ключ

Например:

сообщение: LONDON

ключ: SYSTEM

Переведем их в бинарный код и выполним XOR:

01001100 01001111 01001110 01000100 01001111 01001110

01010011 01011001 01010011 01010100 01000101 01001101

_______________________________________________________

00011111 00010110 00011101 00010000 00001010 00000011

В данном конкретном примере на месте результирующих символов мы увидим только пустое место, ведь все символы попали в первые 32 служебных символа. Однако, если перевести полученный результат в числа, то получим следующую картину:

31 22 29 16 10 3.

С виду — совершенно несвязный набор чисел, но мы-то знаем.

Шифр кодового слова

Принцип шифрования примерно такой же, как у шифра цезаря. Только в этом случае мы сдвигаем алфавит не на определенное число позиций, а на кодовое слово.

Например, возьмем для разнообразия, кириллический алфавит.

абвгдеёжзийклмнопрстуфхцчшщъыьэюя

Придумаем кодовое слово. Например, «Лукоморье». Выдернем из него все повторяющиеся символы. На выходе получаем слово «Лукомрье».

Теперь вписываем данное слово в начале алфавита, а остальные символы оставляем без изменений.

абвгдеёжзийклмнопрстуфхцчшщъыьэюя

лукомрьеабвгдёжзийнпстфхцчшщъыэюя

И теперь запишем любое сообщение и зашифруем его.

«Златая цепь на дубе том»

Получим в итоге следующий нечитаемый бред:

«Адлпля хриы жл мсур пиё»

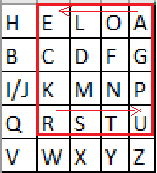

Шифр Плейфера

Классический шифр Плейфера предполагает в основе матрицу 5х5, заполненную символами латинского алфавита (i и j пишутся в одну клетку), кодовое слово и дальнейшую манипуляцию над ними.

Пусть кодовое слово у нас будет «HELLO».

Сначала поступаем как с предыдущим шифром, т.е. уберем повторы и запишем слово в начале алфавита.

Теперь возьмем любое сообщение. Например, «I LOVE HABR AND GITHUB».

Разобьем его на биграммы, т.е. на пары символов, не учитывая пробелы.

IL OV EH AB RA ND GI TH UB.

Если бы сообщение было из нечетного количества символов, или в биграмме были бы два одинаковых символа (LL, например), то на место недостающего или повторившегося символа ставится символ X.

Шифрование выполняется по нескольким несложным правилам:

1) Если символы биграммы находятся в матрице на одной строке — смещаем их вправо на одну позицию. Если символ был крайним в ряду — он становится первым.

Например, EH становится LE.

2) Если символы биграммы находятся в одном столбце, то они смещаются на одну позицию вниз. Если символ находился в самом низу столбца, то он принимает значение самого верхнего.

Например, если бы у нас была биграмма LX, то она стала бы DL.

3) Если символы не находятся ни на одной строке, ни на одном столбце, то строим прямоугольник, где наши символы — края диагонали. И меняем углы местами.

Например, биграмма RA.

По этим правилам, шифруем все сообщение.

IL OV EH AB RA ND GI TH UB.

KO HY LE HG EU MF BP QO QG

Если убрать пробелы, то получим следующее зашифрованное сообщение:

KOHYLEHGEUMFBPQOQG

Поздравляю. После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

Спасибо за внимание.